Visión general

El plugin Azure AD (AAD) Sync permite a los administradores de Rock

sincronizar datos entre Rock y Azure Active Directory y habilitar el inicio de sesión

permite a los usuarios de Azure AD iniciar sesión en Rock con sus credenciales de Azure AD.

de Azure AD. Los datos pueden sincronizarse en

cualquier dirección (de Rock a Azure AD, o de Azure AD a Rock), y pueden

sincronizarse bajo demanda o con una tarea programada.

De forma predeterminada, el complemento Azure AD Sync sincronizará los

miembros de un grupo, e intentará hacer coincidir los registros existentes en cualquiera de los dos sistemas

utilizando la lógica de:

- AAD -> Rock - La sincronización buscará una coincidencia exacta de 'Nombre', 'Apellido' y 'Email'.

- Rock -> AAD - La sincronización buscará una coincidencia exacta del 'Email' de Rock con el Nombre de Usuario Principal de AAD (piensa en email en AAD).

Advertencia

NOTA IMPORTANTE: El plugin sólo puede sincronizar usuarios desde Rock a AAD si tienen una dirección de correo electrónico con un dominio que exista en Azure Active Directory bajo "Nombres de dominio personalizados". Al sincronizar desde Rock a AAD, Rock no puede modificar la pertenencia a grupos habilitados para correo en Azure Active Directory (esto incluye grupos de seguridad habilitados para correo y listas de distribución). Los grupos habilitados para correo solo se pueden gestionar desde el Centro de administración de Exchange/Office 365.

Además, puede configurar un trabajo automatizado para sincronizar los cambios en una dirección (de Rock a Azure AD) para los siguientes campos:

- Teléfono de la oficina

- Teléfono de casa

- Puesto

- Departamento

- Empresa

Los datos también pueden sincronizarse para Fotos de usuario en ambas direcciones.

Nota

Las imágenes de usuario en Azure Active

Directory solo se pueden recuperar o modificar si el usuario tiene un buzón de Exchange

(normalmente parte de una suscripción a Office 365).

Se trata de una limitación de la API Microsoft Graph.

Configuración previa a la instalación: Configuración de Azure Active Directory

Para configurar el complemento, tendrá que registrar la aplicación y conceder los permisos necesarios en su inquilino de Azure Active Directory.

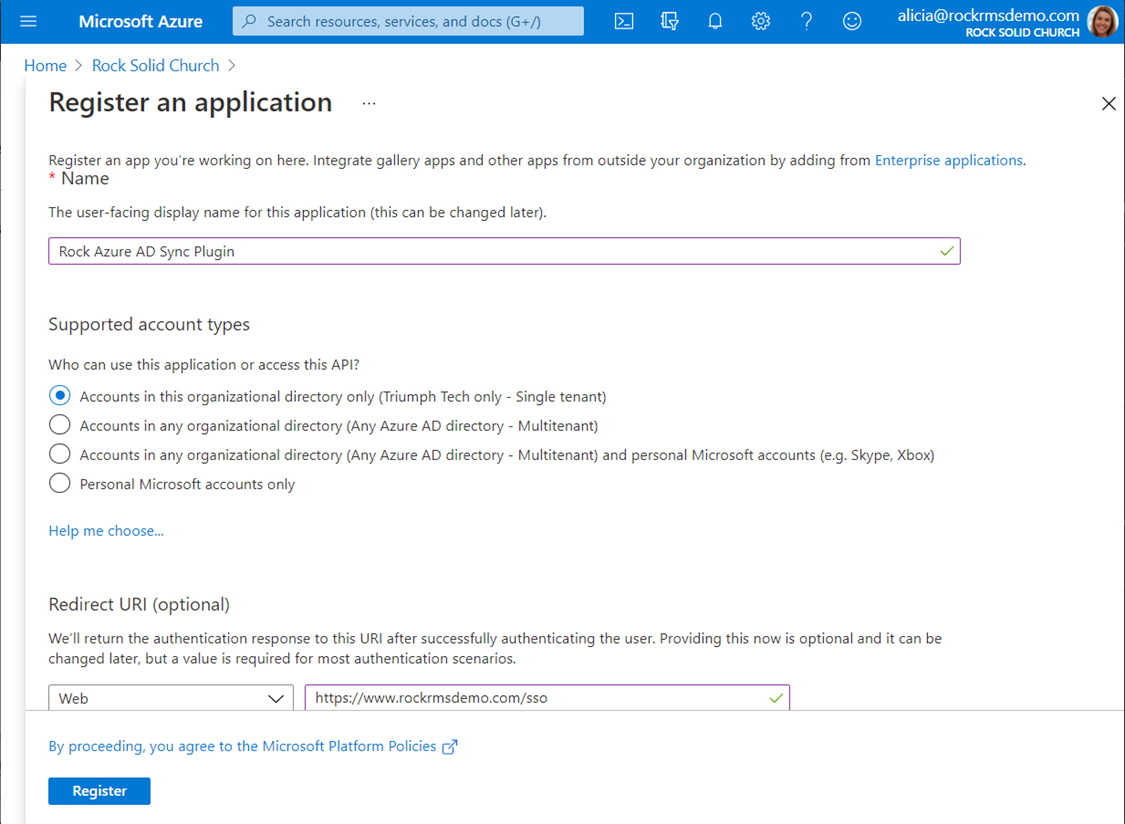

Paso 1: Cree un nuevo registro de App en su tenant Azure AD.

Comience por abrir su hoja de Active Directory (y asegúrese de que ha seleccionado el inquilino correcto) en el Portal Azure y, a continuación, seleccione la opción "Registros de aplicaciones" en el menú de recursos de la izquierda. Cree el nuevo registro haciendo clic en el botón "Nuevo registro" en la parte superior de la hoja de registro de aplicaciones.

Explicaciones de las opciones de configuración:

- Nombre: puede elegir el nombre que desee, pero le recomendamos que elija algo como "Rock Azure AD Sync Plugin" para que el propósito del registro de esta aplicación sea obvio.

- Tipos de cuenta admitidos: deje seleccionada la selección predeterminada (arrendatario único) para esta opción.

- Redirect URI - Si va a utilizar la funcionalidad SSO del plugin (para permitirle iniciar sesión en Rock con sus credenciales de Azure AD) tendrá que introducir un valor aquí. Esta es la página (en su servidor Rock) que utilizará para iniciar sesión en Rock con sus credenciales de Azure AD. Puede ser cualquier URL que desee, pero le recomendamos que utilice algo como https://my.church/sso o https://my.church/azurelogin. Discutiremos la configuración de esta página en Rock en una sección posterior. Si no va a utilizar la funcionalidad SSO, puede dejar esta configuración en blanco.

Paso 2: Anote sus

configuración.

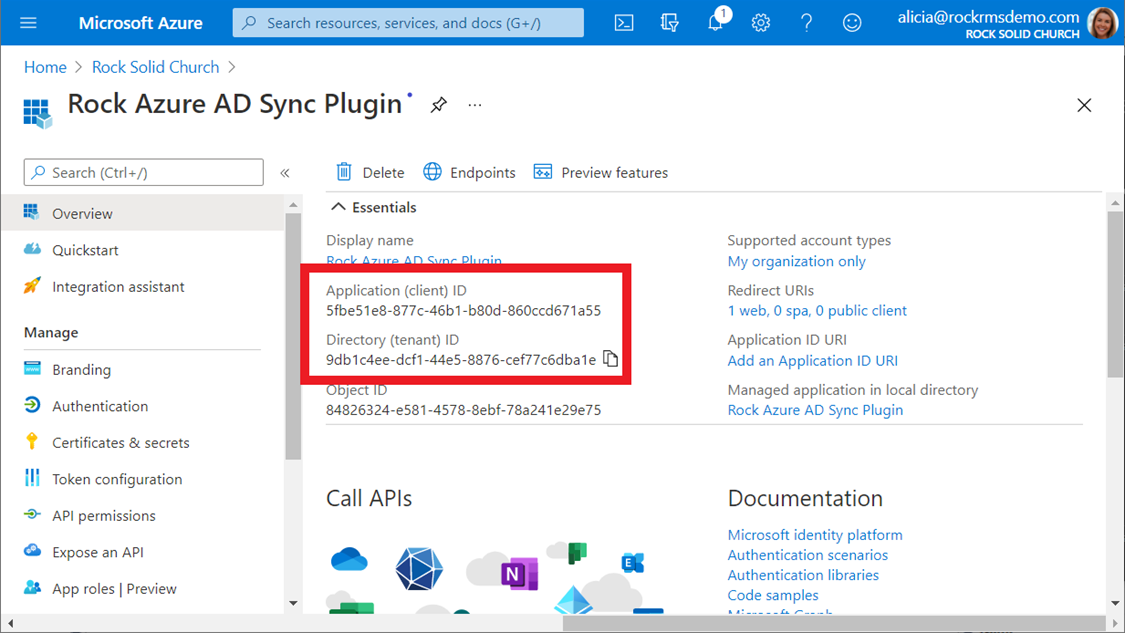

Después de crear el registro de su nueva aplicación, se le dirigirá a la hoja de gestión del nuevo recurso creado.

a la hoja de gestión del nuevo recurso que ha creado. Esta página contiene información importante que

que necesitará para configurar el complemento más adelante, así que anote los valores "Application (client ID)" y "Directory (tenant) ID".

"ID de aplicación (cliente)" y el valor de "ID de directorio (inquilino)". Si ha introducido un valor URI de redirección en el paso

1, anótelo también.

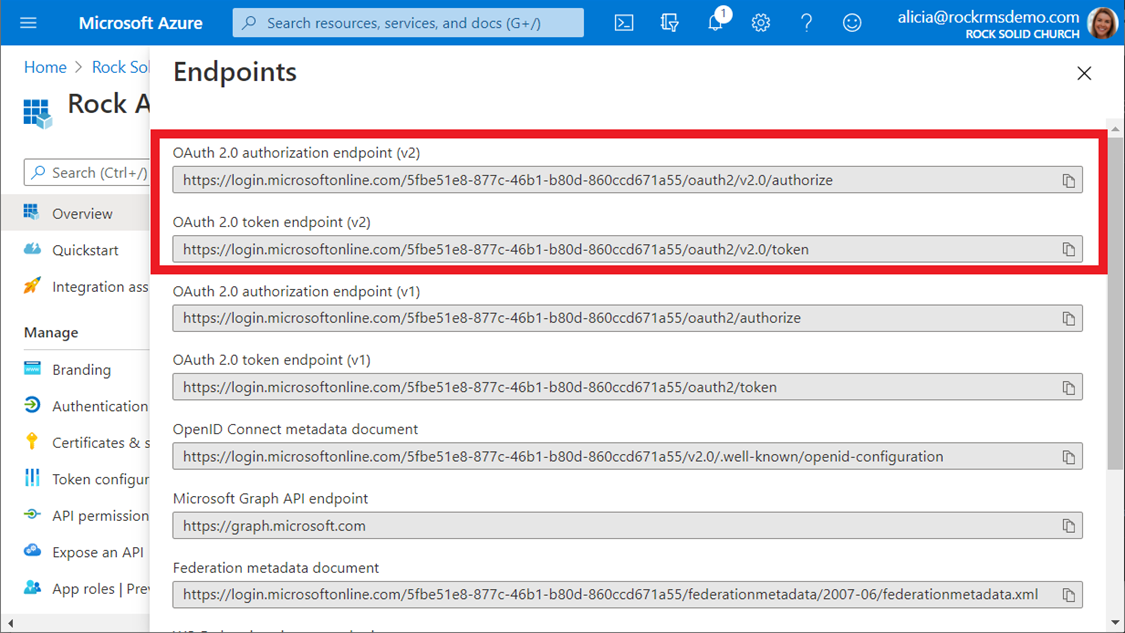

También tendrá que hacer clic en "Puntos finales" en la parte superior de la hoja y anotar los dos primeros puntos finales:

Ahora debería tener la siguiente información recopilada:

- Id. de arrendatario Azure

- Id. de cliente Azure

- Punto final de autorización OAuth 2.0 (v2)

- Punto final de token OAuth 2.0 (v2)

- Redirect URI (si utiliza la función SSO del complemento)

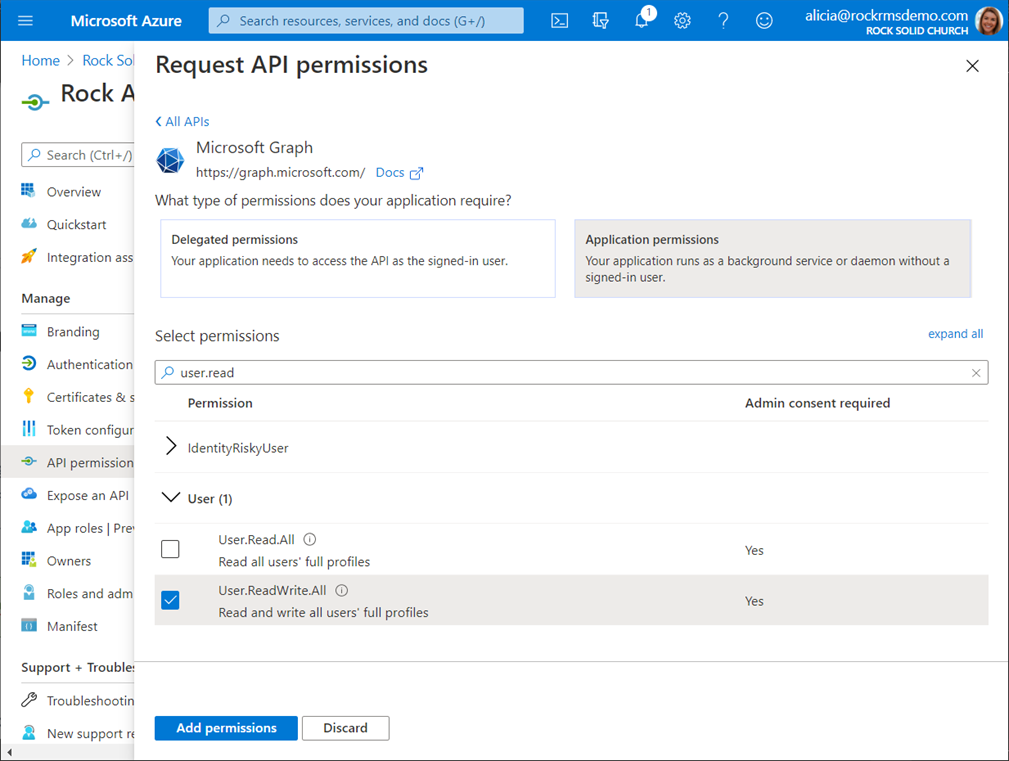

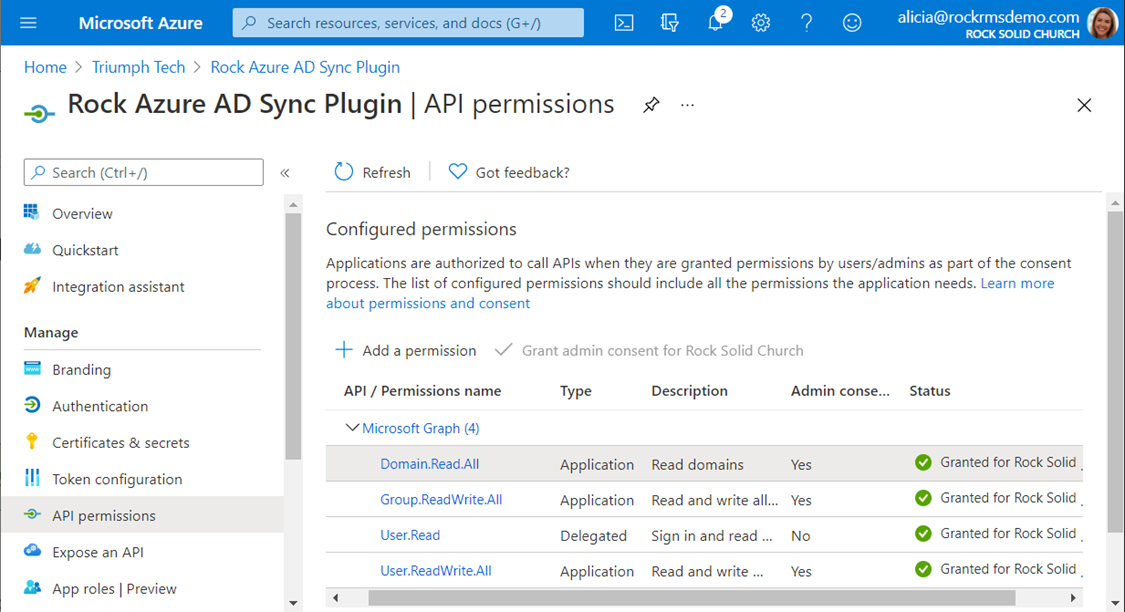

Paso 3: Conceda al registro de su aplicación

permisos de lectura y escritura a usuarios y grupos.

El plugin Azure AD necesita permiso para leer y modificar registros de usuarios

y grupos en su tenant de Azure AD y para leer datos básicos de su directorio.

directorio. Para ello utiliza la

Microsoft Graph API, y necesitará los siguientes permisos:

- Directorio.Leer.todo

- Grupo.LecturaEscritura.Todos

- Usuario.LecturaEscritura.Todos

Para añadir un nuevo permiso a su aplicación, seleccione la opción "Permisos API

API" en el menú de gestión de recursos de la izquierda y, a continuación

haga clic en el botón "Añadir un permiso".

Seleccione la opción "Microsoft Graph" y, a continuación, elija "Permisos de aplicación

permissions" y añade el permiso deseado.

Puedes añadir los tres a la vez.

Paso 4: Conceder el consentimiento del administrador.

Para finalizar los permisos que ha añadido, deberá

conceder el consentimiento de administrador. Una vez

terminado con este paso, su pantalla de permisos de API debe parecerse a la

captura de pantalla siguiente.

Consejo

SUGERENCIA: Debe tener privilegios de administrador en

su inquilino de Azure AD para conceder el consentimiento de administrador.

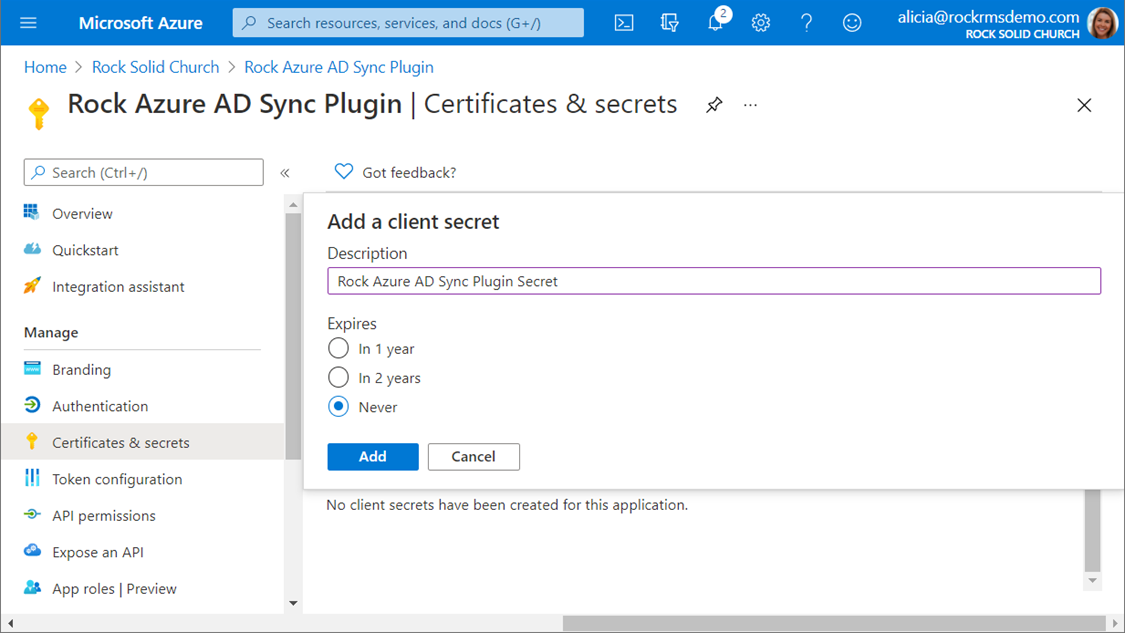

Paso 5: Crear un secreto de cliente.

El plugin utiliza un secreto de cliente para autenticarse en tu Azure Active Directory. Este secreto es como una contraseña, y cualquier persona con el secreto tiene los permisos que ha concedido al recurso de registro de la aplicación en los pasos anteriores, por lo que debe tratar este valor como altamente sensible exactamente como lo haría con una contraseña.

Para crear un nuevo secreto de cliente, seleccione la opción "Certificados y secretos" de la hoja de gestión de recursos (debería seguir viendo el registro de la aplicación que ha creado). Desplázate hasta la sección "Secretos de cliente" y haz clic en el botón para añadir un nuevo secreto de cliente. Puedes dar al secreto el nombre que quieras, pero al igual que con el registro de la app, te recomendamos que utilices un nombre que haga obvio el propósito del secreto. Te recomendamos que elijas la opción de caducidad "Nunca". Elegir un plazo de expiración diferente significa que tendrás que crear un nuevo secreto e introducirlo en la configuración de tu plugin cuando el antiguo expire.

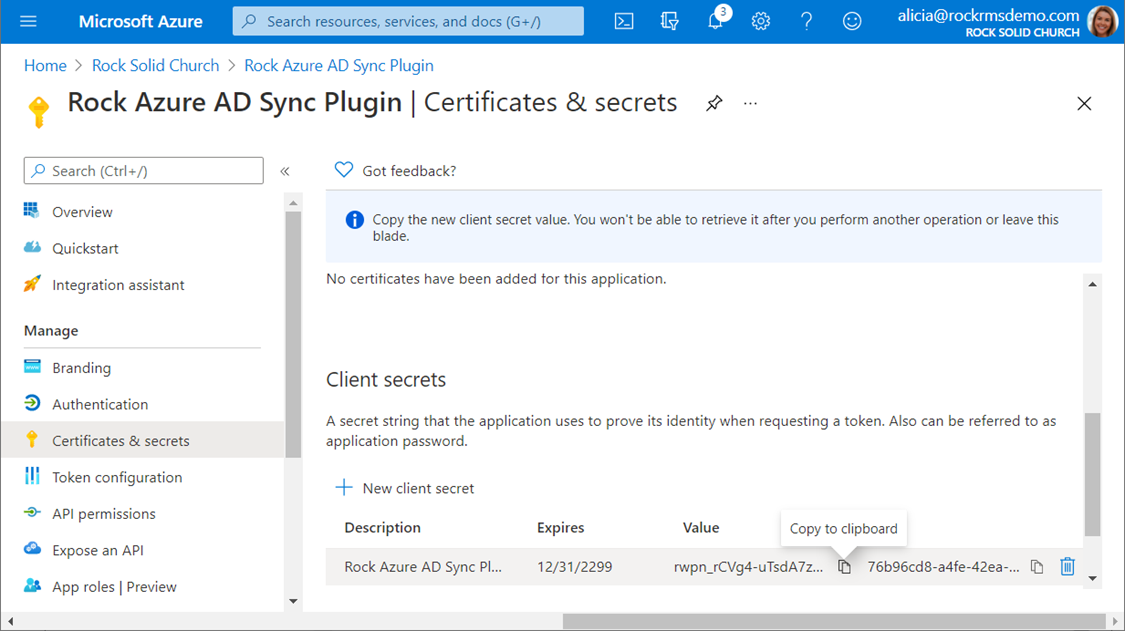

Después de crear su

secreto, puedes copiar el valor. En este

valor, ya que no podrá recuperarlo más adelante.

más tarde. Si necesita este valor

y no lo has capturado en este momento, tendrás que crear un nuevo

y utilizarlo en su lugar.

Consejo

Asegúrese de anotar el valor del cliente

antes de pasar de esta pantalla.

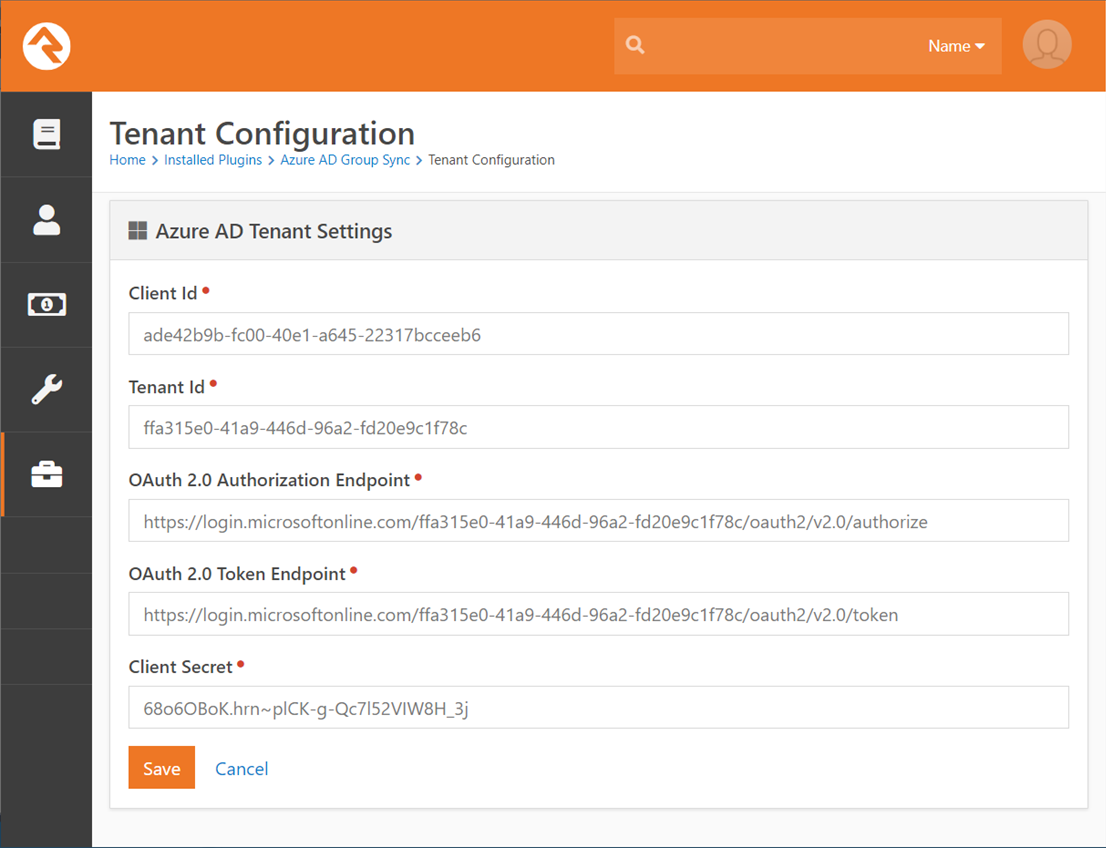

Configuración de los ajustes de autenticación del complemento Azure AD Sync

Ahora que tu tenant de Azure Active Directory está configurado

y listo para funcionar, es hora de configurar el plugin. Si aún no ha instalado el plugin,

querrá hacerlo desde Rock Shop, ahora. También necesitará la información de configuración

que registró en el Paso 2 de la Pre-Instalación y el secreto de cliente que creó en el Paso 5.

que creó en el Paso 5.

Vaya a Herramientas de administración >

Complementos instalados y seleccione la opción Sincronización de grupos de Azure AD. A continuación, haga clic en el botón Credenciales de Azure en la parte superior derecha e introduzca los valores de configuración de los pasos anteriores.

arriba a la derecha e introduzca los valores de configuración de los pasos anteriores.

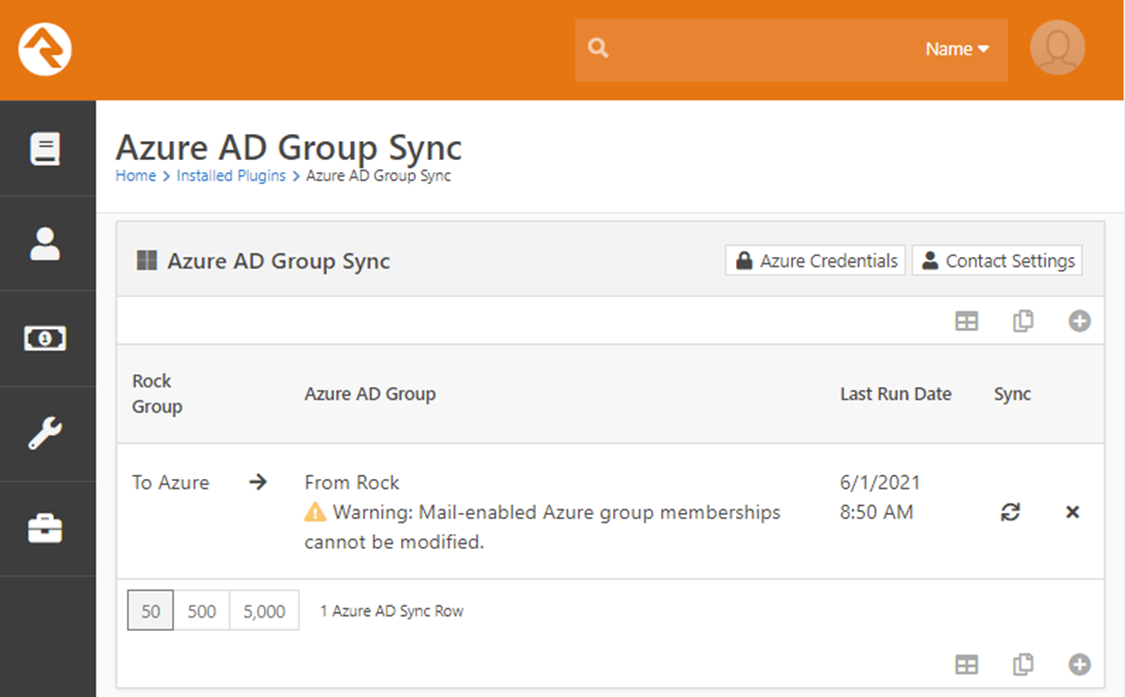

Configurar grupos para sincronizar

El plugin sincroniza miembros de grupos en Rock o Azure

AD, por lo que deberá crear grupos en ambos sistemas. Para configurar los ajustes de sincronización

vaya a Herramientas de administración > Plugins instalados > Sincronización de grupos de Azure AD y

haga clic en el botón para añadir una nueva entrada.

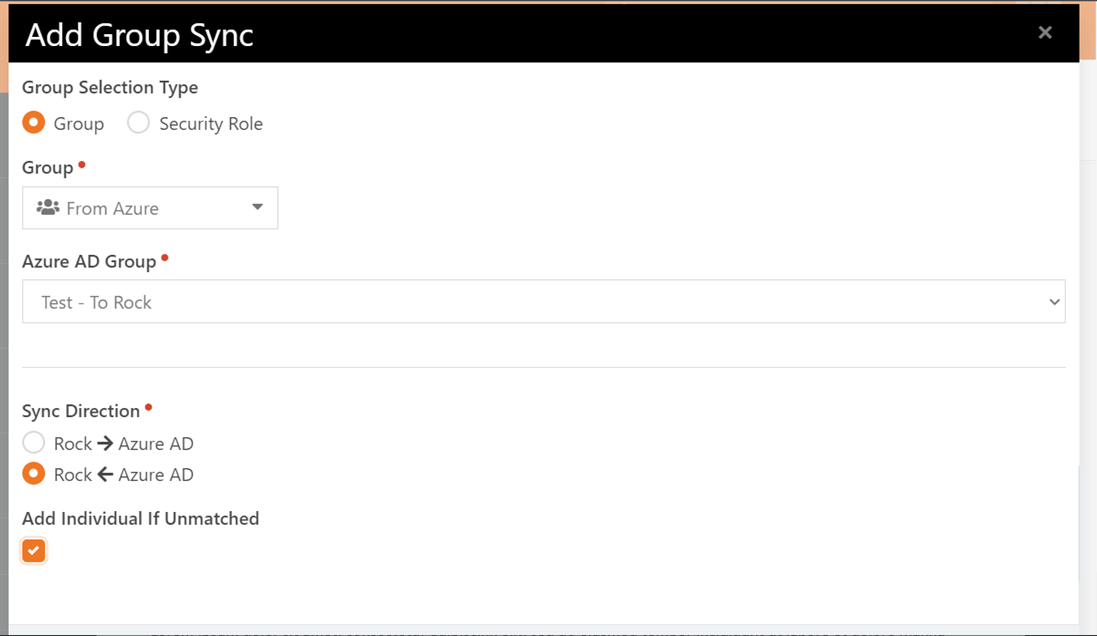

Se le ofrecerán las siguientes opciones de configuración:

- Tipo de selección de grupo - Determina si va a seleccionar una función de seguridad de la roca o un grupo normal.

- Grupo - El grupo o rol de seguridad del Rock.

- Grupo de Azure AD - El rol o grupo de seguridad de Azure AD. Estos grupos deben crearse primero en el portal de Azure AD.

- Dirección de sincronización: controla si el sistema de destino es Rock o Azure.

- Añadir individuo si no hay coincidencias - Esto añadirá el individuo a Rock o Azure AD si no se encuentran registros coincidentes. Nota: Añadir a la persona en Azure no creará licencias ni añadirá buzones de correo.

Consejo

Si desea que se añadan nuevos usuarios al sistema de destino, asegúrese de marcar "Añadir individuo si no coincide".

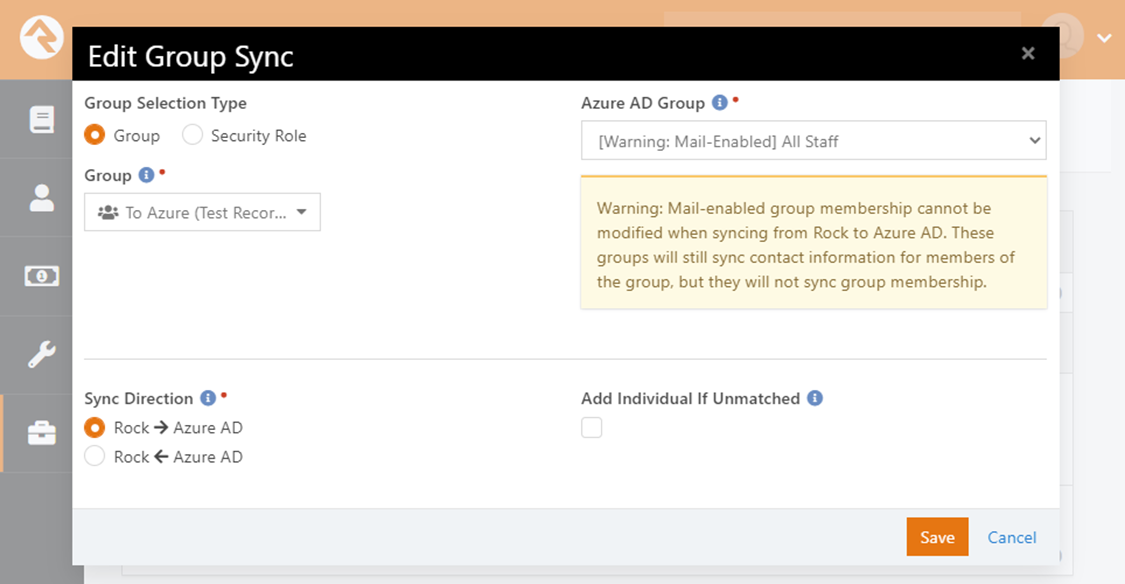

Nota sobre los grupos habilitados para correo de Azure Active Directory

Si configura los ajustes anteriores seleccionando un

grupo habilitado para correo electrónico en Azure Active Directory (un grupo de distribución o

grupo de seguridad habilitado para correo) y configurando la dirección de sincronización para enviar datos de

Rock a AAD, recibirá una notificación de advertencia informándole de que el plugin

no puede modificar la pertenencia a grupos habilitados para correo en Azure

Active Directory. Esto significa que el

plugin no puede añadir o eliminar ningún miembro de este grupo. Estos grupos seguirán soportando la sincronización de contactos

sincronización entre los registros de usuario en Rock y AAD, pero la única manera de

cambiar la membresía de los grupos habilitados para correo es desde su Exchange/Office

365.

Si configuras un grupo de esta forma, también recibirás

un aviso sobre la configuración del grupo en tu lista de sincronización de grupos.

Si los miembros de grupo de su grupo de Rock y el grupo habilitado para correo de Azure Active

Directory no están sincronizados cuando el plugin intenta ejecutar el proceso de sincronización.

ejecutar el proceso de sincronización, recibirá advertencias en el informe de trabajo y en la lista de excepciones de Rock.

y en la lista de excepciones de Rock. La lista de excepciones de

lista de excepciones identificará qué usuarios no pudieron ser añadidos o eliminados del

grupo (por su GUID de usuario de Azure). Usted

puede evitar estas advertencias asegurándose de que los grupos habilitados para correo que

configurar para sincronizar desde Rock se sincronizan manualmente (en otras palabras, poner la

mismas personas en ambos grupos).

Sincronizar manualmente un grupo

Después de configurar tus grupos para la sincronización, puedes

sincronizarlos manualmente pulsando el botón "sincronizar" situado junto al grupo.

[Opcional] Configurar la tarea de sincronización automática

El plugin incluye un trabajo automatizado que puede ser programado

para sincronizar sus grupos. Para activarlo

esto, vaya a Herramientas de administración > Configuración del sistema > Administración de trabajos y

añada un nuevo trabajo. En la pantalla Scheduled Job

Detalle, seleccione "Sincronizar Azure AD (Plugin)" como Tipo de Trabajo.

[Opcional] Configurar la sincronización de la información de contacto

El plugin puede configurarse para sincronizar la información de contacto

contacto de Rock a Azure AD cada vez que sincronice un grupo (esto ocurrirá

(esto ocurrirá tanto si el grupo se sincroniza manualmente como si lo hace el trabajo automatizado, y

esta configuración afectará a todos los grupos sincronizados, siempre que la sincronización

vaya de Rock a Azure).

Nota

Las opciones de esta sección afectan a todos los grupos sincronizados que envían datos de la Rock a Azure.

Para activar esta función y configurar los ajustes, vaya a

Herramientas de administración > Plugins instalados > Azure AD Group Sync y haga clic en el botón

"Configuración de contactos" en la esquina superior derecha.

Nota

No podrá configurar ninguna de las opciones de esta pantalla hasta que las active marcando la opción "Activar sincronización de información de contacto".

Opciones de configuración:

- Activar sincron ización de información de contacto: esta opción debe seleccionarse para activar la sincronización de la información de contacto.

- Nombre de pila - El campo del nombre de pila en Azure coincidirá con el campo del nombre de pila o del apodo en Rock. Este ajuste controla cuál de los dos.

- Título del trabajo - Este ajuste sólo es efectivo cuando los datos se envían desde la Rock a Azure AD. No tendrá ningún efecto cuando la sincronización se produzca en la otra dirección. Puede seleccionar un valor de atributo de persona o una expresión de Lava para controlar el valor que se envía a Azure AD.

- Departamento - Esta configuración sólo es efectiva cuando los datos se envían desde la Rock a Azure AD. No tendrá ningún efecto cuando la sincronización se produzca en la otra dirección. Puede seleccionar un valor de atributo de persona o una expresión de Lava para controlar el valor que se envía a Azure AD.

- Office - Esta configuración sólo es efectiva cuando los datos se envían desde Rock a Azure AD. No tendrá ningún efecto cuando la sincronización se produzca en la otra dirección. Puede seleccionar un valor de atributo de persona o una expresión de Lava para controlar el valor que se envía a Azure AD.

- Empresa - Esta configuración sólo es efectiva cuando los datos se envían desde Rock a Azure AD. No tendrá ningún efecto cuando la sincronización se produzca en la otra dirección. Puede seleccionar un valor de atributo de persona o una expresión de Lava para controlar el valor que se envía a Azure AD.

- Tipo de teléfono de oficina: este ajuste controla qué tipo de teléfono de Rock se utiliza para sincronizar con el teléfono de oficina/empresa en Azure AD.

- Tipo de teléfono móvil: esta configuración controla qué tipo de teléfono Rock se utiliza para sincronizar con el teléfono móvil en Azure AD.

Nota

Los campos de posición (cargo, departamento, oficina y empresa) solo pueden configurarse para sincronizar datos de Rock a Azure AD. No tienen ningún efecto cuando los datos se sincronizan desde Azure AD a Rock.

Advertencia

La API de Microsoft Graph no le permite modificar los números de teléfono o de un usuario que tenga privilegios administrativos en su tenant de Azure AD. Se trata de una limitación intencionada por motivos de seguridad (esos números de teléfono pueden utilizarse para la recuperación de cuentas). Si habilita la sincronización para esos campos y se produce esta condición, esos campos no se modificarán en Azure AD (pero el resto de la información de la persona se sincronizará correctamente).

Advertencia sobre las configuraciones de grupo y la sincronización de la información de contacto

Consejo

Se recomienda evitar situaciones en las que el mismo registro individual se sincronice en ambas direcciones.

Es posible configurar los grupos de manera que un individuo se sincronice en ambas direcciones al tenerlo en múltiples configuraciones de sincronización de grupo. En otras palabras, el mismo usuario puede estar en un grupo configurado para enviar datos de Rock a Azure y en otro grupo configurado para extraer datos de Azure a Rock. Le recomendamos que evite esta situación, pero puede haber situaciones en las que configure la sincronización de esta manera intencionadamente. En ese caso, si ha configurado la sincronización de la información de contacto, los datos de Rock se convertirán en el "registro maestro" porque la información de contacto sólo se sincroniza en esa dirección. Esto significará que los cambios que pueda realizar directamente en Azure AD se sobrescribirán y deberá realizar cualquier cambio en la información de contacto de la persona en Rock.

Hay una excepción a esta regla, y es que la API Microsoft Graph no permite actualizar los números de teléfono de un administrador (teléfono de la oficina y teléfono particular) en Azure AD. Esta limitación se debe a que esos valores se utilizan en el proceso de recuperación de cuentas de Azure AD y permitir cambios externos en ellos podría bloquear la posibilidad de que los administradores recuperen su cuenta y provocar su bloqueo, además de presentar un riesgo de seguridad si la aplicación externa se ve comprometida.

[Opcional] Configurar el inicio de sesión único (SSO)

La configuración de la función de inicio de sesión único del complemento

a los usuarios iniciar sesión en Rock con sus credenciales de Azure Active Directory.

de Azure Active Directory. Para habilitar esta función

debe configurar una redirección de aplicación en su registro de Azure AD App. Para más detalles sobre cómo hacerlo, revise el Paso 1 de

la configuración previa a la instalación al principio de este documento. No pasa nada si no introdujo la URL cuando

cuando configuró el plugin por primera vez, puede añadirla cuando esté listo editando la

configuración del registro de su App.

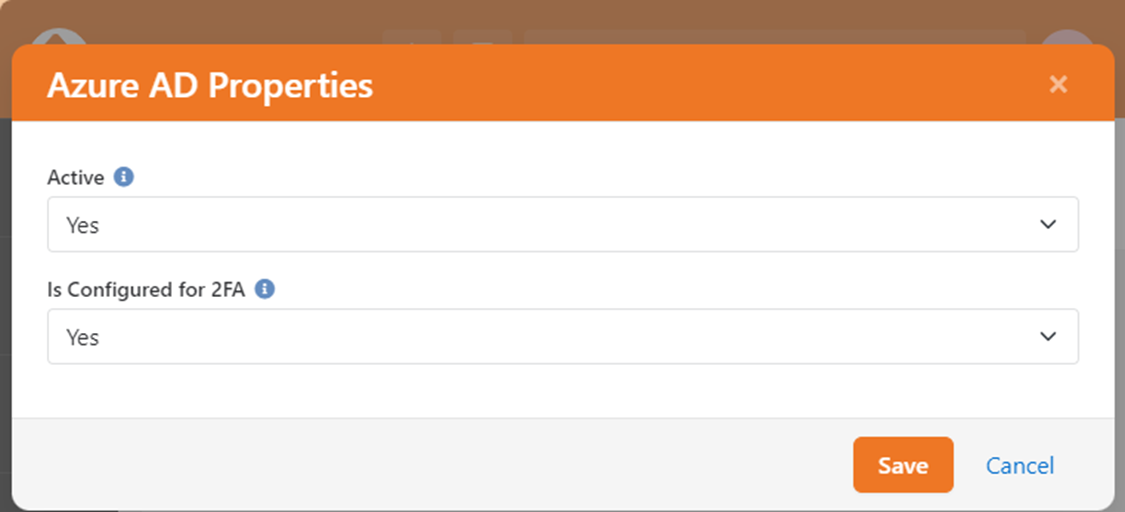

Para habilitar y configurar el proveedor de autenticación Azure AD (en Rock) que está

instalado por el plugin, vaya a Herramientas de administración > Seguridad > Servicios de autenticación y seleccione el proveedor "Azure AD".

Servicios de autenticación y seleccione el proveedor "Azure AD".

Opciones de configuración:

- Activo : esta opción debe estar configurada como "Sí" para habilitar la autenticación de Azure AD.

- Está configurado para 2FA - Esta opción debe establecerse en "Sí" si la autenticación de dos factores (2FA) está habilitada en Rock y Azure AD está configurado para gestionar la autenticación multifactor fuera de Rock. Si se establece en "No" y Rock requiere autenticación de dos factores, las personas no podrán utilizar Azure AD para la autenticación.

Configuración de la página de redirección SSO

Lo segundo que tienes que hacer es crear una nueva página en Rock

(Admin Tools > CMS Configuration > Pages), y probablemente querrá también

hacer una ruta para ella, también (Herramientas de administración > Configuración CMS > Rutas)

para que pueda referirse a ella por una URL amigable (como http://my.church/sso)

en lugar de la URL de la página por defecto. Para

propósito de este documento, vamos a suponer que usted sabe cómo hacer esta parte, pero usted

siempre puede revisar la documentación de Rock si necesita un repaso. En concreto, le recomendamos que empiece por la sección CMS

de la Guía de Rock Admin Hero para una breve visión general, o bien

puede sumergirse en todos los detalles en Designing

and Building Websites Using Rock.

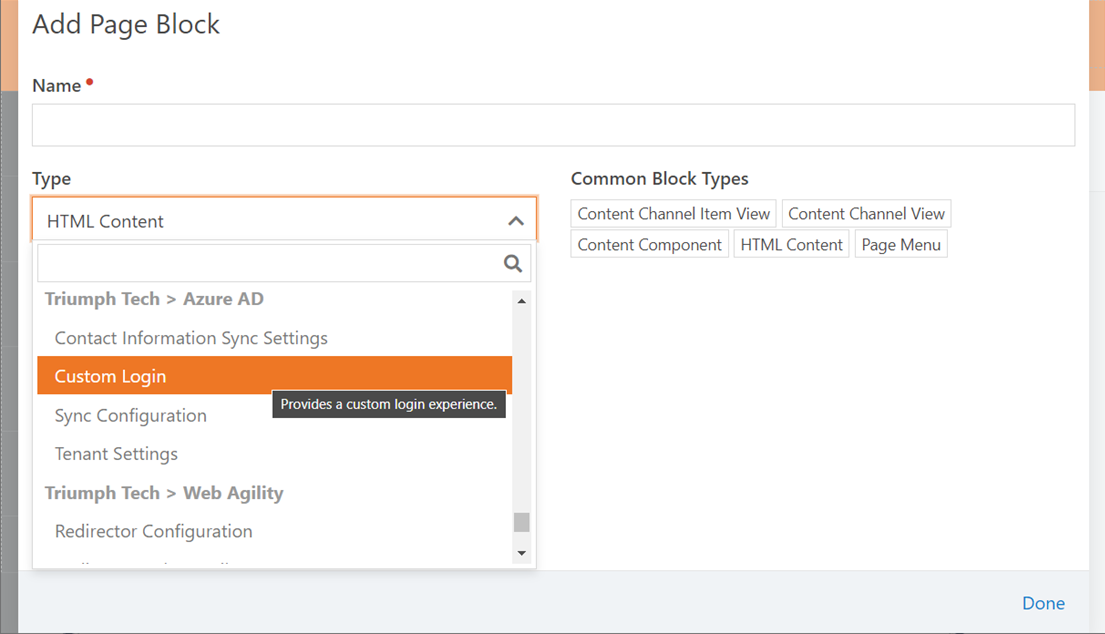

Una vez que haya creado la página y la ruta, deberá

añadir el bloque de inicio de sesión personalizado a la página, que encontrará en la categoría Triumph

Tecnología > Categoría Azure AD.

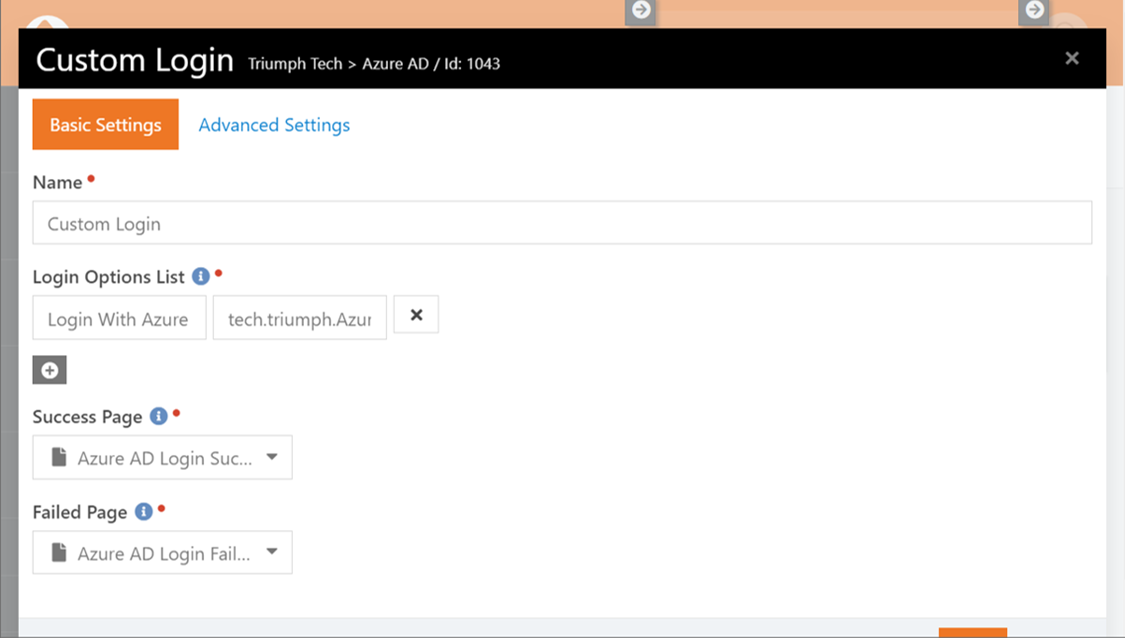

Después de añadir el bloque a su página

página, deberá configurar los siguientes parámetros en el bloque:

- Lista de opciones de inicio de sesión

- Esta opción le permite configurar varias opciones de inicio de sesión especificando el texto del botón (a la izquierda) e introduciendo una URL o el nombre de tipo de un proveedor de autenticación (a la derecha). Para permitir que los usuarios inicien sesión a través de Azure AD, deberá introducir el nombre de tipo completo del proveedor de autenticación de Azure AD, que es "tech.triumph.AzureAD.Security.Authentication.AzureAD".

- Página de éxito

- Aquí es donde los usuarios son redirigidos después de un inicio de sesión exitoso si no hay un parámetro de retorno especificado en la URL. Si hay un parámetro de retorno, el usuario será redirigido a esa página (como el inicio de sesión estándar).

- Página fallida

- Aquí es donde se redirige a los usuarios después de un inicio de sesión fallido.

Nota

Este bloque ha sido diseñado para funcionar con otros métodos de inicio de sesión, pero aquí sólo estamos utilizando Azure AD.

Notas de publicación

- v1.4

- Se ha solucionado un problema por el que la página de configuración del complemento no se cargaba y se cerraba.

- v1.3

- Se ha añadido compatibilidad con la autenticación de dos factores.